메일 서버는 크게 4가지 역할 수행

- 메일 전송 에이전트(MTA)는 메일을 주고받는 서버

- 메일 제출 에이전트(MSA)는 송신자가 작성한 메일을 받아 MTA에 전달

- 메일 배달 에이전트(MDA)는 MTA에게 이메일을 전달 받아서 수신자의 메일함에 저장

- 메일 사용자 에이전트(MUA)는 사용자가 이메일을 읽고 작성하는데 사용하는 메일 클라이언트

메일 서버는 STMP, POP3, IMAP와 같은 메일 전용 프로토콜을 사용

메일 서버 해킹

주로 메일 해킹은 발송자가 불분명한 메일에 첨부된 악성 파일을 열어 악성 코드 감염되거나 피싱 메일등의 형태로 사용자를 공격함

메일 서버를 운영해보면 메일 사용자 계정에 로그인하기 위해 무차별 대입 공격이 흔하게 발생하는것을 볼 수 있음

이는 SMTP, POP3, IMAP등 메일 서버의 미흡한 보안 설정 때문

취약한 사용자 계정을 대상으로 한 무차별 대입 공격 실습

1. 우분투 서버(수비자)에서 Dovecot이라는 오픈소스 기반 IMAP/POP3 메일 서버 설치

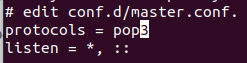

2. 설정 정보 파일에 POP3 프로토콜을 추가하고 메일 위치와 인증 방식도 수정

3. 메일 위치를 수정한다

4. 인증 방식 수정(평문 인증 허용)

5. 서비스 재실행

7. 원래는 다양한 비밀번호 대입을 위한 데이터들이 있어야 하나 실습 편의를 위해 우분투 사용자 비밀번호를 담은 passwd.txt를 만든다.

8. 무차별 공격 실시

9. 우분투 서버에서 /var/log/syslog에 탐지된 pop3 프로토콜을 통한 로그인 시도 기록을 확인 할 수 있음

안전한 메일 서버 구축 실습

SMTP, IMAP 프로토콜을 이용한 메일 송수신은 기본적으로 평문으로 전송되어 보안에 취약함.

이를 방지하기 위해 SSL/TLS를 적용하여 보안 전송 방식을 사용

Let's Encrypt 등의 인증 기관을 활용하여 **SSL/TLS 인증서(개인 키 포함)**를 발급받고, 이를 메일 서버에 적용

1. Postfix & Dovecot 설정 변경

🔹 Postfix 설정 변경

Postfix는 SMTP 프로토콜을 사용하여 메일을 송수신하는 메일 전송 에이전트(MTA)임.

SSL/TLS를 적용하기 위해 Postfix의 설정 파일을 수정

- Postfix 메인 설정 파일 수정아래 내용을 추가 또는 수정

sudo nano /etc/postfix/main.cf# TLS 설정

smtpd_tls_cert_file= [개인 키 경로]

smtpd_tls_key_file= [개인 키 경로]

smtpd_use_tls=yes

smtpd_tls_security_level=may # 필요에 따라 encrypt로 변경 가능

smtp_tls_security_level=may

smtpd_tls_session_cache_database = btree:${data_directory}/smtpd_scache

smtp_tls_session_cache_database = btree:${data_directory}/smtp_scache

# 인증 설정

smtpd_sasl_type=dovecot

smtpd_sasl_path=private/auth

smtpd_sasl_auth_enable=yes

smtpd_recipient_restrictions=permit_sasl_authenticated,permit_mynetworks,reject_unauth_destination

- Postfix 마스터 설정 파일 수정

sudo nano /etc/postfix/master.cfsubmission inet n - y - - smtpd

-o syslog_name=postfix/submission

-o smtpd_tls_security_level=encrypt

-o smtpd_sasl_auth_enable=yes

-o smtpd_client_restrictions=permit_sasl_authenticated,reject

🔹 Dovecot 설정 변경

Dovecot은 IMAP/POP3 프로토콜을 처리하는 메일 서버임

SSL/TLS를 적용하여 보안을 강화

- Dovecot SSL 설정 파일 수정

sudo nano /etc/dovecot/conf.d/10-ssl.confssl = required

ssl_cert = < [개인 키 경로]

ssl_key = < [개인 키 경로]

2. 서비스 재시작

설정 변경 후, 변경 사항을 적용하기 위해 다음 서비스를 재시작

sudo systemctl restart postfix

sudo systemctl restart dovecot

그 외 안전한 메일 서버 구축 방법

메일 송·수신 시 스팸 메일이나 바이러스가 포함된 메일로 인해 트로이 목마, 바이러스 등이 침투할 위험이 존재.

이러한 보안 공격을 방어하기 위해 다음과 같은 조치를 취할 수 있음

1. 안티바이러스 및 스팸 방지 패키지 적용

- 안티바이러스 설치: 메일 서버에 ClamAV와 같은 안티바이러스 프로그램을 설치하여 악성 코드가 포함된 메일을 차단

- 스팸 메일 방지: Amavis(오픈 소스 메일 콘텐츠 보호 패키지)를 활용하여 스팸 메일을 필터링하고, 이를 Postfix 및 Dovecot과 연계하여 보안을 강화한다.

2. KISA-RBL 및 SPF 인증 서비스 활용

- KISA-RBL(한국인터넷진흥원 - 스팸 발신자 차단 리스트)

- KISA는 스팸 메일 발신자 IP 목록을 수집하여 제공

- 이를 활용하여 메일 서버에서 스팸 발송자로부터의 메일을 차단

- SPF(Sender Policy Framework) 인증

- SPF는 발신 메일 서버 정보를 DNS에 등록하여, 수신자가 발송자의 정보가 실제 서버와 일치하는지 확인할 수 있도록 하는 인증 기술

- SPF 인증을 설정하려면:

- 발신 메일 서버의 DNS 서버에 SPF 설정을 등록

- 수신 메일 서버에서 SPF 인증 기능을 활성화하여 인증 여부를 확인

이와 같은 보안 조치를 통해 메일 서버를 보다 안전하게 운영할 수 있음

'Security' 카테고리의 다른 글

| Security_서버 침입 탐지 시스템 (1) | 2025.02.10 |

|---|---|

| Security_DNS 서버 해킹&보안 (0) | 2025.02.07 |

| Security_ 파일 공유 서버 해킹 (0) | 2025.01.23 |

| Security_FTP 해킹 (0) | 2025.01.23 |

| Security_원격 접속 해킹 (0) | 2025.01.23 |